AP - 044 - Computación IV - Avanzado

| AP | COMPUTACIÓN IV - AVANZADO |

|

|

|---|---|---|---|

| 044 | Nivel: 3 | Año: 2012 | División Sudamericana |

1. Tener la especialidad Computación III – Regular.

2. Presentar un informe de, como mínimo, 2000 palabras sobre las computadoras de la cuarta generación.

Las computadoras de la cuarta generación, que surgieron aproximadamente a partir de 1971, marcaron un hito significativo en la evolución de la informática. En este informe, se describirá el impacto de esta generación en el desarrollo de las tecnologías de la información, sus características principales, los avances clave que impulsaron su creación, así como algunos de los sistemas más representativos de esta etapa.

Contexto histórico

El desarrollo de las computadoras de la cuarta generación fue posible gracias a la evolución de las generaciones anteriores. La tercera generación, que utilizaba circuitos integrados, permitió la miniaturización de las computadoras y mejoró su eficiencia en comparación con las generaciones anteriores. Sin embargo, fue en la cuarta generación donde se produjo la verdadera revolución tecnológica con la creación de los microprocesadores.

El término "microprocesador" se refiere a un chip que integra la mayoría de las funciones de procesamiento de una computadora en un solo dispositivo. Este avance se debe en gran medida a la empresa Intel, que, en 1971, lanzó el primer microprocesador, el Intel 4004. El éxito del 4004 llevó al rápido desarrollo de microprocesadores más poderosos y eficientes, como el Intel 8080 y el 8086, que marcaron el comienzo de la computación personal.

Características principales

- Microprocesadores: Los microprocesadores fueron la clave de la cuarta generación. Estos chips combinaban las funciones de la unidad central de procesamiento (CPU) en un solo circuito integrado. Esta integración permitió la creación de computadoras más pequeñas, rápidas y eficientes. Los microprocesadores eran más baratos de producir, lo que llevó a una reducción en el costo de las computadoras y las hizo más accesibles para el público en general.

- Memoria semiconductora: En esta generación, también se hizo un uso más extensivo de la memoria semiconductora, como la memoria de acceso aleatorio (RAM) y la memoria de solo lectura (ROM). Estas tecnologías ofrecían una mayor velocidad y fiabilidad en comparación con las tecnologías de almacenamiento anteriores, como los tubos de vacío y los circuitos de contacto mecánico.

- Sistema operativo: El sistema operativo (SO) también experimentó avances significativos en esta generación. Los sistemas operativos fueron mejorando en su capacidad para gestionar múltiples tareas y permitir una experiencia de usuario más amigable. Uno de los sistemas operativos más importantes que apareció durante la cuarta generación fue MS-DOS, que más tarde evolucionó a Windows. Estos sistemas operativos facilitaron la interacción con las computadoras personales y abrieron el camino para la interfaz gráfica de usuario (GUI), que se hizo popular en la siguiente generación.

- Computadoras personales: Uno de los avances más importantes fue la aparición de las computadoras personales (PC). Antes de la cuarta generación, las computadoras eran grandes y costosas, lo que limitaba su uso a instituciones académicas, científicas y gubernamentales. Sin embargo, con los avances de la cuarta generación, las computadoras comenzaron a hacerse más asequibles y accesibles para los consumidores individuales y las pequeñas empresas. Este cambio llevó al auge de la computación personal en los años 80.

- Pantallas y periféricos gráficos: El uso de pantallas CRT (tubo de rayos catódicos) se hizo común en las computadoras de esta generación. Estos monitores ofrecían una calidad de imagen mucho mejor que los terminales de texto utilizados en generaciones anteriores. Además, los periféricos gráficos, como las impresoras de inyección de tinta y las unidades de disquete, comenzaron a ser utilizados de manera más amplia.

Avances tecnológicos

- Desarrollo de microprocesadores: El microprocesador Intel 4004, lanzado en 1971, fue el primero de su clase, con una arquitectura de 4 bits. Este microprocesador estaba diseñado para ser utilizado en dispositivos electrónicos, como calculadoras y máquinas expendedoras. Sin embargo, fue la evolución de este microprocesador hacia chips más potentes como el Intel 8080 y el Intel 8086 lo que permitió la creación de las primeras computadoras personales.

- Mejoras en el almacenamiento: Además de los avances en los microprocesadores, el almacenamiento de datos también mejoró significativamente durante esta generación. Los discos duros, que comenzaron a popularizarse en la tercera generación, se hicieron más pequeños, más rápidos y más baratos. Los disquetes de 5.25 pulgadas y luego los de 3.5 pulgadas se convirtieron en los medios de almacenamiento portátiles más comunes. Esto permitió que las computadoras personales pudieran almacenar una cantidad mucho mayor de datos y facilitaran la transferencia de archivos entre diferentes sistemas.

- Avances en la interfaz de usuario: En términos de interfaz de usuario, la cuarta generación también trajo consigo avances importantes. El uso de teclados y ratones se consolidó, lo que permitió una interacción más intuitiva con las computadoras. Los sistemas operativos comenzaron a adoptar interfaces gráficas de usuario (GUI), lo que hizo que las computadoras fueran más fáciles de usar, incluso para personas sin experiencia técnica.

El microprocesador Intel 8086, lanzado en 1978, fue el primero en utilizar una arquitectura de 16 bits, lo que permitió un aumento considerable en la velocidad de procesamiento. Este avance permitió que las computadoras personales se convirtieran en máquinas más potentes y versátiles.

Uno de los sistemas operativos más influyentes fue el MS-DOS, que fue lanzado por Microsoft en 1981. Este sistema operativo, basado en la línea de comandos, fue uno de los más utilizados en las primeras computadoras personales. Sin embargo, la verdadera revolución ocurrió cuando Microsoft lanzó Windows en 1985, que introdujo una interfaz gráfica que permitía a los usuarios interactuar con las computadoras de una manera más visual y sencilla.

Impacto en la sociedad

La cuarta generación de computadoras tuvo un impacto significativo en la sociedad. La creación de computadoras personales cambió la forma en que las personas trabajaban, se comunicaban y se entretenían. Las computadoras comenzaron a ser utilizadas en hogares, oficinas y escuelas, y su presencia se expandió rápidamente a medida que se mejoraron los componentes y se redujeron los costos.

Las computadoras personales también abrieron el camino para el auge de la industria del software, ya que empresas como Microsoft, Apple y otras empezaron a desarrollar programas y aplicaciones para satisfacer las crecientes demandas de los usuarios. Los primeros videojuegos, aplicaciones de productividad, software educativo y programas de diseño gráfico comenzaron a ser populares en este período.

Los sistemas más representativos

Algunos de los sistemas más representativos de la cuarta generación incluyen:

- IBM PC (1981): La computadora personal de IBM fue uno de los primeros sistemas que utilizó el microprocesador Intel 8088 y el sistema operativo MS-DOS. Este sistema estableció los estándares para las computadoras personales y se convirtió en uno de los más populares de la época.

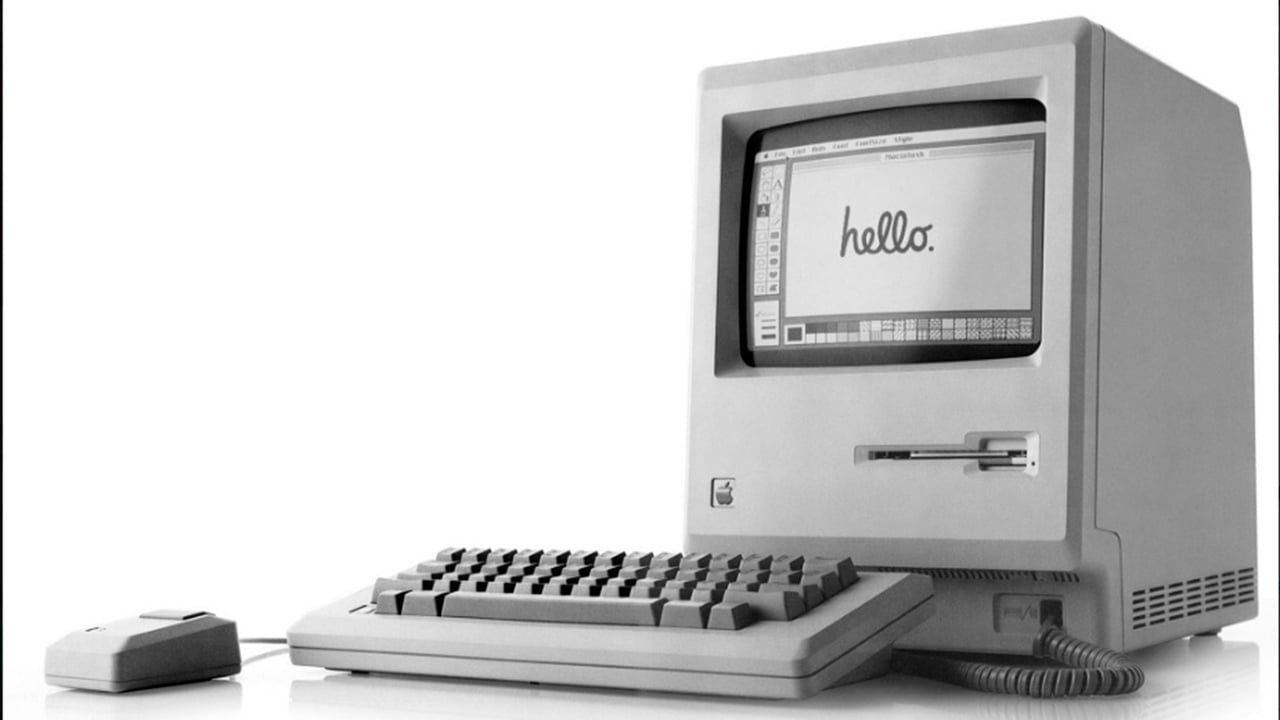

- Apple Macintosh (1984): Apple lanzó el Macintosh, que se destacó por ser una de las primeras computadoras personales en utilizar una interfaz gráfica de usuario. Su popularidad creció rápidamente debido a su facilidad de uso y su diseño innovador.

La cuarta generación de computadoras fue un punto de inflexión en la historia de la informática. Gracias a los avances en microprocesadores, almacenamiento y interfaces de usuario, las computadoras personales se convirtieron en una herramienta accesible para la mayoría de las personas, lo que cambió radicalmente el panorama tecnológico y social. Estos avances sentaron las bases para la rápida expansión de la tecnología de la información en las siguientes décadas y continúan influyendo en la evolución de las computadoras hasta hoy.

3. Definir los siguientes términos:

- Bit: Un bit (abreviatura de "dígito binario") es la unidad básica de información en computación y telecomunicaciones. Puede tener uno de dos valores: 0 o 1 . Los bits se utilizan para representar datos en el sistema binario, que es la base de la computación digital

- Kilobyte (KB): s una unidad de medida de almacenamiento de datos que equivale a 1.024 bytes . Aunque a veces se usa de manera aproximada como 1.000 bytes , en términos informáticos precisos, un kilobyte tiene 1.024 bytes. Se utiliza para describir el tamaño de archivos pequeños, como documentos de texto.

- Megabyte (MB): es una unidad de medida que equivale a 1.024 kilobytes o 1.048.576 bytes . El megabyte se utiliza para describir el tamaño de archivos más grandes, como imágenes, canciones o programas pequeños. En algunos contextos, también se puede aproximar a 1.000 kilobytes.

- Gigabyte (GB): es una unidad de medida de almacenamiento que equivale a 1.024 megabytes o 1.073.741.824 bytes . Los gigabytes son utilizados para medir el tamaño de archivos más grandes, como vídeos, juegos o aplicaciones pesadas, así como la capacidad de discos duros y memorias.

- Terabyte (TB): es una unidad de medida de almacenamiento que equivale a 1.024 gigabytes o 1.099.511.627.776 bytes . Los terabytes son utilizados para medir grandes cantidades de datos, como el almacenamiento de servidores, bases de datos o colecciones de archivos multimedia de gran tamaño.

4. ¿Qué son los virus? ¿Cómo podemos estar a salvo de ellos?

Un virus informático es un tipo de software malicioso diseñado para replicarse y propagarse entre computadoras, de forma similar a como un virus biológico infecta organismos vivos. Los virus pueden dañar archivos, robar información personal, comprometer el funcionamiento de un sistema y causar una variedad de problemas en dispositivos electrónicos. A menudo, los virus se adjuntan a programas o archivos legítimos, y cuando el usuario ejecuta el archivo infectado, el virus se activa y puede replicarse o realizar actividades maliciosas.

Tipos de virus

- Virus de archivo : Se adjunta a archivos ejecutables y se activa cuando se ejecuta el archivo infectado.

- Virus de macro : Se oculta dentro de macros (pequeños programas dentro de documentos, como en Word o Excel) y se ejecuta cuando se abre el archivo.

- Virus de arranque : Infecta la parte del sistema que se carga al iniciar la computadora, dificultando su eliminación.

- Gusanos : Aunque técnicamente no son virus, son similares y pueden propagarse a través de redes sin necesidad de un archivo huésped.

Recomendaciones para proteger tus dispositivos

- Instalar un software antivirus.

- Mantener el sistema operativo y el software actualizado.

- Evitar abrir correos electrónicos y archivos sospechosos.

- Descargar software solo de fuentes confiables.

- Usar contraseñas seguras y autenticación en dos pasos.

- Hacer copias de seguridad regularmente.

- Evitar usar unidades externas de fuentes desconocidas.

- Ten cuidado al visitar sitios web.

5. Describir detalladamente tres virus famosos y los estragos que le causan a la computadora.

- Melissa (1999) fue uno de los primeros virus informáticos de alto perfil que se propagó rápidamente a través de correos electrónicos. Se disfrazaba como un archivo de Word adjunto y se difundía al abrir el archivo infectado. Una vez activado, el virus enviaba copias del archivo a los primeros 50 contactos de la libreta de direcciones del usuario infectado. El virus provocó un enorme tráfico de correos electrónicos, lo que resultó en la sobrecarga de servidores de correo electrónico. Muchas organizaciones y empresas, como Microsoft, fueron afectadas, lo que resultó en la interrupción de sus servicios. El impacto fue tan grave que algunos servidores tuvieron que ser desconectados de la red para evitar la propagación masiva.

- ILOVEYOU (2000) es uno de los virus más destructivos y famosos de la historia de los virus informáticos. Se propagaba a través de un correo electrónico con el asunto "ILOVEYOU" y un archivo adjunto llamado "LOVE-LETTER-FOR-YOU.txt.vbs", que era un script de Visual Basic. Cuando el archivo era abierto, el virus sobrescribía archivos importantes y enviaba copias de sí mismo a todos los contactos del usuario. El virus afectó a millones de computadoras en todo el mundo, provocando una pérdida estimada de entre 5 y 10 mil millones de dólares debido a la eliminación de archivos, la desactivación de sistemas de correo electrónico y la interrupción de redes corporativas. Este virus dañó documentos y programas, e incluso desactivó las funciones de seguridad de algunas computadoras.

- WannaCry (2017) fue un ransomware que explotó una vulnerabilidad en el sistema operativo Windows, específicamente en una falla de seguridad conocida como EternalBlue . El virus cifraba archivos en las computadoras infectadas y exigía un pago en Bitcoin para descifrarlos. Se propagó rápidamente a través de redes vulnerables, afectando a más de 200.000 computadoras en 150 países. WannaCry provocó interrupciones masivas en empresas y gobiernos de todo el mundo. Algunas de las víctimas más notables fueron el Servicio Nacional de Salud (NHS) del Reino Unido , donde los hospitales tuvieron que cancelar citas y operaciones debido a la infección. La propagación del virus también afectó a grandes empresas como Telefónica y FedEx. El costo total del ataque se estimó en millas de millones de dólares, debido a la pérdida de datos, el tiempo de inactividad y el costo de los esfuerzos de recuperación.

6. ¿Qué es Internet? ¿Cómo nos puede influenciar en la vida moderna?

Es una red global de computadoras interconectadas que permite la transmisión de información y comunicación entre dispositivos de todo el mundo. A través de Internet, las personas pueden acceder a una vasta cantidad de datos, servicios y recursos, como sitios web, aplicaciones, redes sociales, correo electrónico y plataformas de streaming. Internet funciona mediante protocolos de comunicación que permiten la transferencia de información de manera rápida y eficiente entre servidores y dispositivos.

Internet ha transformado profundamente la vida moderna en diversas áreas:

- Ha facilitado la comunicación instantánea a nivel global, permitiendo a las personas mantenerse conectadas a través de correo electrónico, redes sociales, videollamadas y aplicaciones de mensajería.

- Proporciona acceso rápido y fácil a una vasta cantidad de información, desde noticias y contenido educativo hasta recursos especializados y entretenimiento.

- Ha habilitado el trabajo remoto y el aprendizaje en línea, ofreciendo nuevas oportunidades para quienes necesitan flexibilidad y acceso a recursos educativos desde cualquier lugar.

- El comercio electrónico ha crecido exponencialmente, permitiendo a las personas comprar productos y servicios desde cualquier parte del mundo, además de mejorar la eficiencia en áreas como la banca en línea y la gestión de negocios.

- Ofrece una amplia gama de opciones de entretenimiento, como música, películas, juegos en línea y redes sociales, que han cambiado la manera en que consumimos contenido.

7. Ingresar y describir el contenido de cinco sitios educativos en Internet. Presentar un informe de una página sobre lo aprendido en cada uno de los sitios.

- Khan Academy [www.khanacademy.org]: es una plataforma educativa gratuita que ofrece lecciones en video y ejercicios interactivos en una variedad de materias, desde matemáticas y ciencias hasta historia y arte. Su enfoque es ayudar a los estudiantes a aprender a su propio ritmo, con recursos accesibles para todos, desde la educación básica hasta niveles universitarios.

- Coursera [www.coursera.org]: ofrece cursos en línea de universidades y organizaciones educativas reconocidas de todo el mundo. Los temas cubiertos incluyen ciencias de la computación, negocios, arte, ciencias sociales y más. Muchos de los cursos son gratuitos, aunque también ofrecen certificados de pago. Es ideal para quienes buscan educación formal o continua en línea

- edX [www.edx.org]: es otra plataforma educativa en línea que ofrece cursos de instituciones académicas de renombre como Harvard, MIT y la Universidad de Stanford. Los cursos abarcan una amplia gama de temas y son accesibles de forma gratuita, con opciones para obtener certificados de pago. Es particularmente útil para personas interesadas en cursos universitarios en línea.

- Duolingo [www.duolingo.com] es una aplicación gratuita que facilita el aprendizaje de nuevos idiomas a través de lecciones interactivas y divertidas. Ofrece cursos en muchos idiomas, como inglés, francés, alemán, japonés, entre otros, utilizando un enfoque gamificado para mantener a los estudiantes motivados.

- TED-Ed [www.ed.ted.com] es una plataforma educativa que ofrece lecciones animadas breves sobre una amplia gama de temas, presentadas por educadores y expertos. Además de los videos, el sitio permite a los usuarios explorar recursos adicionales y actividades interactivas. Es ideal para aprender de manera rápida y visual sobre temas de ciencia, filosofía, historia, arte y más.

8. Registrar en forma de agenda los datos de 25 personas, como mínimo, con una base de datos y presentar un informe que contenga el nombre, dirección, teléfono y correo electrónico de cada uno de ellos.

| Nombre | Dirección | Teléfono | Correo Electrónico |

|---|---|---|---|

| Ana García | Calle Luna 123, Madrid | 612345678 | ana.garcia@gmail.com |

| Pedro Martínez | Av. Sol 45, Barcelona | 623456789 | pedro.martinez@gmail.com |

| María López | Calle Olmo 67, Sevilla | 634567890 | maria.lopez@gmail.com |

| Luis Fernández | Paseo Verde 89, Valencia | 645678901 | luis.fernandez@gmail.com |

| Carmen Torres | Av. Azul 12, Bilbao | 656789012 | carmen.torres@gmail.com |

| Juan Pérez | Calle Mayor 34, Málaga | 667890123 | juan.perez@gmail.com |

| Laura Gómez | Plaza Roja 56, Zaragoza | 678901234 | laura.gomez@gmail.com |

| José Sánchez | Av. Norte 78, Alicante | 689012345 | jose.sanchez@gmail.com |

| Marcelo Peña | Calle Norte 90, Granada | 690123456 | marcelo.pena@gmail.com |

| Alberto Morales | Paseo Largo 11, Córdoba | 691234567 | alberto.morales@gmail.com |

| Sofía Herrera | Av. Central 22, Valladolid | 692345678 | sofia.herrera@gmail.com |

| Elena Ruiz | Calle Sur 90, Granada | 690123456 | elena.ruiz@gmail.com |

| Estaban Bohr | Paseo del lago 19, Córdoba | 691234567 | esteban.bohr@gmail.com |

| Camila Echegaray | Av. Parque Central 22, Valladolid | 692345678 | cami.echegaray@gmail.com |

| Isabel Ramos | Av. Colina 43, Palma | 693456789 | isabel.ramos@gmail.com |

| Diego Castro | Paseo Real 98, Murcia | 694567890 | diego.castro@gmail.com |

| Marta Delgado | Calle Blanca 67, Vigo | 695678901 | marta.delgado@gmail.com |

| David Vega | Plaza Central 21, Salamanca | 696789012 | david.vega@gmail.com |

| Patricia Gil | Calle Dorada 99, León | 697890123 | patricia.gil@gmail.com |

| Javier Ortiz | Av. Rosa 34, Huelva | 698901234 | javier.ortiz@gmail.com |

| Sandra Navas | Calle Azul 45, San Sebastián | 699012345 | sandra.navas@gmail.com |

| Raúl Mendoza | Av. Blanca 87, Gijón | 700123456 | raul.mendoza@gmail.com |

| Adriana Cruz | Plaza Grande 12, Almería | 701234567 | adriana.cruz@gmail.com |

| Ignacio Vargas | Calle Verde 44, Burgos | 702345678 | ignacio.vargas@gmail.com |

| Lucía Serrano | Av. Norte 56, Tarragona | 703456789 | lucia.serrano@gmail.com |

9. Investigar en revistas especializadas y presentar un informe de dos páginas sobre lo que fue el virus del año 2000.

El virus ILOVEYOU fue uno de los virus informáticos más destructivos y notorios de la historia digital. Lanzado el 4 de mayo del año 2000, el virus afectó a millones de computadoras alrededor del mundo en cuestión de horas, propagándose de manera masiva y causando pérdidas millonarias. Este ataque dejó en evidencia la vulnerabilidad de los sistemas informáticos de la época y marcó un hito en la historia de la ciberseguridad.

ILOVEYOU se propagaba a través de correos electrónicos, disfrazado como un mensaje de amor que incluía un archivo adjunto titulado LOVE-LETTER-FOR-YOU.txt.vbs . Este archivo, que aparentaba ser un documento de texto, en realidad era un script de Visual Basic (.vbs) que ejecutaba el código malicioso al ser abierto. El engañoso nombre del archivo y el mensaje "ILOVEYOU" en el asunto del correo incitaban a los usuarios a abrir el adjunto, creyendo que se trataba de una carta de amor.

Una vez ejecutado, el virus realizaba varias acciones maliciosas en la computadora del usuario. En primer lugar, sobrescribía archivos de imagen, audio y documentos, renombrándolos con la extensión .vbs y, en muchos casos, destruyéndolos de manera irreversible. Luego, el virus utilizaba la libreta de direcciones del correo electrónico del usuario infectado para enviarse automáticamente a los contactos, generando así una cadena de contagio rápida y exponencial.

El impacto del virus ILOVEYOU fue devastador. Se estima que afectó a más de 50 millones de computadoras en todo el mundo y provocó pérdidas económicas valoradas en 5 a 10 mil millones de dólares debido a los daños directos e indirectos. La propagación del virus fue tan masiva que muchas empresas y organismos gubernamentales, incluidos la CIA, el Pentágono y el Parlamento Británico , tuvieron que apagar sus sistemas de correo electrónico para evitar mayores daños.

Además de la pérdida de datos y la sobrecarga de los servidores de correo electrónico, el virus ILOVEYOU provocó una interrupción significativa en las operaciones de muchas organizaciones. Algunas empresas tuvieron que invertir grandes cantidades de recursos para eliminar el virus y recuperar los datos afectados. La velocidad y magnitud de este ataque evidenciaron lo fácil que era para los virus propagarse a través de redes corporativas y sistemas de correo electrónico, y la falta de preparación de las instituciones para manejar ciberamenazas de este tipo.

El virus ILOVEYOU impulsó importantes cambios de la manera en que las empresas y los usuarios individuales abordaban la seguridad en línea. Después de este ataque, muchas organizaciones comenzaron a implementar políticas de seguridad más rigurosas, como la instalación de software antivirus, la restricción de archivos adjuntos en correos electrónicos y el aumento de la educación en ciberseguridad entre los empleados.

También se incrementaron las investigaciones en ciberseguridad para prevenir futuros ataques de esta magnitud. Este virus mostró a los expertos en informática la necesidad de mantener actualizados los sistemas y reforzar las medidas preventivas, como el filtrado de archivos y la verificación de enlaces y adjuntos en correos electrónicos. Además, destacó la importancia de educar a los usuarios sobre las amenazas en línea y la precaución al interactuar con archivos desconocidos o sospechosos.

El virus ILOVEYOU del año 2000 fue un punto de inflexión en la historia de la ciberseguridad. A través de un simple archivo de texto camuflado como un mensaje de amor, este virus demuestra el poder destructivo de los ataques informáticos y la vulnerabilidad de los sistemas conectados en red. A pesar de los daños que provocó, el incidente impulsó avances significativos en las prácticas de seguridad en Internet, sentando las bases para un enfoque más riguroso y preventivo en la protección contra virus y amenazas en la red.

10. Describir la función de los siguientes equipos:

- Teclado: es un dispositivo de entrada que permite al usuario interactuar con la computadora ingresando texto, comandos y otros datos. El teclado tiene teclas alfanuméricas, de función y especiales que envían señales a la computadora para realizar distintas operaciones.

- Monitor: es un dispositivo de salida que muestra imágenes y gráficos generados por la computadora. Actúa como pantalla para visualizar la interfaz de usuario, aplicaciones y todo tipo de contenido visual, permitiendo la interacción y el trabajo con el sistema.

- Impresora: es un periférico de salida que permite transferir el contenido digital de la computadora al papel u otro soporte físico. Se utiliza para imprimir documentos, fotografías, gráficos y otros tipos de contenido, y existen impresoras de diferentes tipos, como de inyección de tinta, láser y térmicas.

- Driver: aunque el término "driver" no se refiere a un dispositivo físico, es esencial en el funcionamiento de la computadora. Un driver (o controlador) es un software que permite que el sistema operativo se comunique correctamente con los componentes de hardware, como impresoras, teclados o tarjetas gráficas.

- CPU: es el cerebro de la computadora y se encarga de ejecutar las instrucciones de los programas. La CPU realiza cálculos, gestiona el flujo de datos y coordina el funcionamiento de los demás componentes de hardware. Es esencial para el procesamiento de tareas y la ejecución de aplicaciones.

- Cables: son esenciales para conectar y transmitir datos y energía entre los diferentes componentes de la computadora y entre la computadora y sus periféricos. Incluye cables de alimentación, cables de datos como USB y HDMI, y cables de red como el Ethernet

- Modem: es un dispositivo que permite a la computadora conectarse a Internet mediante la conversión de señales digitales en analógicas y viceversa. Facilita la transmisión de datos a través de líneas telefónicas, cable o fibra óptica, permitiendo el acceso a la web

- CD/DVD ROM: es una unidad de almacenamiento que permite leer (y en algunos casos, grabar) discos CD y DVD. Almacena y accede a datos, programas, música y vídeos en formato físico, siendo especialmente útil para la transferencia de grandes cantidades de datos en el pasado, antes del predominio del almacenamiento digital en la nube y las memorias USB

Comentarios

Publicar un comentario